Denne artikel vil vise, hvordan du kører en simpel nmap eller netværk-map, scan.

Steps

- 1Hent den version af nmap passende for dit operativsystem fra http:/ / www.insecure.org.

- 2Hvis du er på Windows, installere nmap ved at udtrække indholdet af den fil, du hentede, til C: \ WINDOWS \ system32 mappen. Du kan eventuelt kontrollere ægtheden af nmap ved hjælp af MD5 hashes, men det er uden for rammerne af denne artikel.

- 3Hvis du er på Linux eller Unix (anbefales for mere præcise resultater), skal du installere nmap ved at udvinde kildekoden til en mappe, skifter til denne mappe og skrive ". / Configure", "lave" og "make install", alt fra en kommando-linje terminal.

- 4Åbn en kommando terminal. På Windows, gør dette ved at gå til Start> Programmer> Tilbehør> Kommandoprompt. På Linux, skal du blot bruge terminalen åben fra da du installerede nmap.

- 5Skift mapper, hvor du gemte nmap. Gør dette ved at skrive: "cd [hvor du gemte nmap]." Du skal indtaste det i et bestemt format eller kommandoen vil ikke fungere. For eksempel, for at skifte til My Documents, skal du skrive: "CD C: \ Brugere \ Me \ Mine Dokumenter".

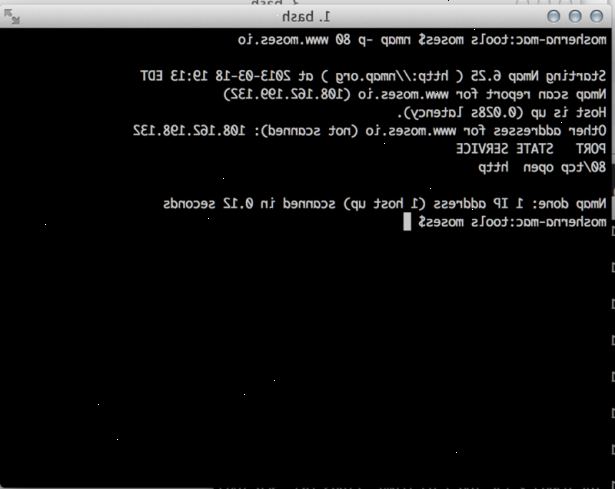

- 6Kør en simpel ping scanning, som blot sige "Hej! Er du i live?" til hver computer, du angiver. Type "nmap-vv-SP [target]." Målet kan være et domæne (www.microsoft.com), en IP-adresse (127.0.0.1), et netværk (192.168.1.0/24), eller en fil, der indeholder en kombination af ovenstående. nmap vil opdage IP-adressen på målet, hvis den ikke blev givet, og straks ping målet, returnere resultater, som det udskrives til skærmen.

- 7Prøv en SYN stealth scanning. Denne type scanning vil forsøge at banke på alle de "døre" i computeren og se, om nogen svar. At køre en SYN Stealth scan, type "nmap-vv-SS [target]." The-sS switch fortæller nmap, at vi ønsker en SYN Stealth scanning. nmap får nu IP-adresse (r) som før, så ping målet at sikre, at det er i live. Men i stedet for at stoppe der, vil nmap nu begynde at spørge til at lave en forbindelse til computeren på hver "dør" eller "port", at det har, 1-65535. Når computeren åbner døren, Nmap tårer ned forbindelsen og rapporter, at havnen er åben. Når den er færdig, vil den rapportere sine resultater til dig.

- 8Kør en anden SYN scan, men denne gang, tilføje "-ox-målet. Xml" switch på enden. Dette vil output Nmap resultater til en XML-fil, der kan vises i en webbrowser. Det eneste problem med dette er, at du skal gå på jagt efter den fil, hvis du har placeret det i din system32 mappe.

Tips

- Spekulerer hvordan scanningen går? Hit på mellemrumstasten, eller en anden tast, mens scanningen kører, for at se nmap fremskridt.

- Target ikke svarer? Prøv at tilføje parameteren "-P0" skifte til scanningen. Dette vil tvinge Nmap at starte scanningen, selv om det mener, at målet ikke eksisterer. Dette er nyttigt, hvis computeren er blokeret af en firewall.

- Hvis scanningen tager for evigt at fuldføre (tror 20 minutter eller mere), kan du prøve at tilføje "-F" kontakten til nmap scanning har nmap scan kun de mest brugte porte.

Advarsler

- Sørg for, at du har tilladelse til at scanne målet! Scanning www.whitehouse.gov er bare beder om problemer. Hvis du vil have et mål at scanne, kan du prøve scanme.nmap.org. Dette er en test computer sat op af forfatteren til nmap, fri til at scanne uden at blive råbt af.

- Hvis du ofte kører Nmap scanninger, være parat til at besvare spørgsmål fra din ISP (Internet Service Provider). Nogle internetudbydere rutinemæssigt søge nmap trafik, og nmap er ikke ligefrem det mest inconspicous værktøj. nmap er meget velkendt værktøj, og en, der bliver brugt af hackere, så du kan have en lille forklare.