Primært blev hacking brugt i de "gode gamle dage" for at lære oplysninger om systemer og it generelt. I de seneste år, takket være et par Villian skuespillere har hacking taget på mørke konnotationer. Omvendt er mange virksomheder ansætter hackere til at teste de stærke og svage sider af deres egne systemer. Disse hackere vide hvornår de skal stoppe, og den positive tillid, de opbygger giver dem en stor løn.

Hvis du er klar til at dykke ned og lære kunsten, vil vi dele et par tips til at hjælpe dig i gang!

Steps

Før du hacke

- 1Lær et programmeringssprog. Du bør ikke begrænse dig selv til nogen bestemt sprog, men der er et par retningslinjer.

- C er det sprog, Unix blev bygget med. Det (sammen med assembler) lærer noget, som er meget vigtigt i hacking: hvordan hukommelsen fungerer.

- Python eller Ruby er højt niveau, kraftfulde scriptsprog, der kan bruges til at automatisere forskellige opgaver.

- Perl er et rimeligt valg på dette område så godt, mens PHP er værd at lære, fordi størstedelen af web-applikationer bruger PHP.

- Bash scripting er et must. Det er hvordan du nemt manipulere Unix / Linux-systemer-skrivning scripts, som vil gøre det meste af arbejdet for dig.

- Assembler er en must-kender. Det er det grundlæggende sprog, at din processor forstår, og der er flere variationer af det. Ved slutningen af dagen, er alle programmer sidst fortolkes samling. Du kan ikke rigtig udnytte et program, hvis du ikke kender forsamling.

- 2Kend dit mål. Processen med at indsamle oplysninger om dit mål er kendt som tælling. Jo mere du kender i forvejen, jo færre overraskelser du har.

Hacking

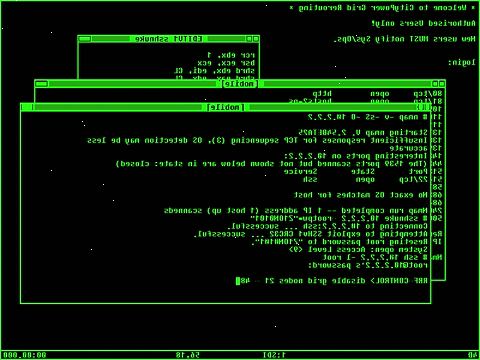

- 1Brug en * nix terminal for kommandoer. vil bidrage til at emulere en * nix for Windows-brugere. Nmap især bruger WinPcap at køre på Windows og kræver ikke Cygwin. Men Nmap arbejder dårligt på Windows-systemer på grund af mangel på rå sokler. Du bør også overveje at bruge Linux eller BSD, som er både mere fleksible, mere pålidelige og mere sikker. De fleste Linux-distributioner kommer med mange nyttige værktøjer pre-installeret.

- 2Sikker din maskine først. Sørg for at du har forstået alle gængse teknikker til at beskytte dig selv. Start med det grundlæggende - har du fundet en server hosting et websted om ulovlige eller muligvis dårlig aktivitet? Forsøge at hacke det på nogen måde du kan. Du må ikke ændre webstedet, bare gøre det dit.

- 3Test målet. Kan du nå det eksterne system? Mens du kan bruge værktøjet (som er inkluderet i de fleste operativsystemer) for at se, om målet er aktiv, kan du ikke altid stole på resultaterne - det beror på den ICMP-protokollen, som let kan lukkes af paranoide systemadministratorer.

- 4Bestem operativsystem (OS). Kør en scanning af havnene, og prøv POF eller nmap at køre en port scanning. Det vil vise dig de havne, der er åbne på maskinen, OS, og kan endda fortælle dig, hvilken type firewall eller router, de bruger, så du kan planlægge en handling. Du kan aktivere OS detektion i nmap ved hjælp af-O-kontakten.

- 5Find en sti eller en åben port i systemet. Almindelige havne som FTP (21) og HTTP (80) er ofte godt beskyttet, og muligvis kun sårbare over for exploits endnu at blive opdaget.

- Prøv andre TCP-og UDP-porte, der kan have været glemt, såsom Telnet og forskellige UDP-porte åben til LAN gaming.

- En åben port 22 er normalt tegn på en SSH (Secure Shell) tjeneste, der kører på målet, som undertiden kan bruteforced.

- 6Knæk adgangskode eller brugergodkendelse proces. Der er flere metoder til sprængning en adgangskode, herunder brute force. Bruger brute force på en adgangskode er et forsøg på at prøve alle mulige indeholdt adgangskode inden en foruddefineret ordbog over brute force software

- Brugerne er ofte afskrækkes fra at benytte svage passwords, så brute force kan tage en masse tid. Imidlertid er der sket store improvenments i brute-force teknikker.

- De fleste hashingalgoritmer er svage, og du kan significally forbedre revner hastighed ved at udnytte disse svagheder (som du kan skære MD5 algoritme i 1/4, hvilket vil give enorme speed boost).

- Nyere teknikker bruger grafikkort som en anden processor - og det er tusindvis af gange hurtigere.

- Du kan prøve at bruge Rainbow Tables for de hurtigste password cracking. Bemærk, at password cracking er en god teknik, hvis du allerede har hash af password.

- Forsøger alle mulige password, mens logning til eksterne maskine er ikke en god idé, da det let er opdaget af intrusion detection systemer, forurener system logs, og kan tage år at færdiggøre.

- Det er ofte meget lettere at finde en anden vej ind i et system, end at knække kodeordet.

- 7Få super-brugerrettigheder. Prøv at få root-rettigheder, hvis rettet mod en * nix maskine eller administratorrettigheder hvis tager på Windows-systemer.

- De fleste oplysninger, der vil være af vital interesse er beskyttet, og du har brug for en vis grad af autentificering for at få det. Hvis du vil se alle filerne på en computer, du har brug for super-brugerrettigheder - en brugerkonto, der er givet de samme privilegier som "root" brugeren i Linux og BSD styresystemer.

- For routere dette er "admin"-kontoen som standard (medmindre det er blevet ændret), til Windows, er dette den administrator konto.

- Få adgang til en forbindelse betyder ikke, du kan få adgang til alt. Kun en superbruger, administrator konto, eller root-kontoen kan gøre dette.

- 8Bruge forskellige tricks. Ofte for at få super-user status, du nødt til at bruge taktikker såsom at skabe en buffer overflow, hvilket får hukommelsen til at dumpe, og som giver dig mulighed for at indsprøjte en kode eller udføre en opgave på et højere niveau, end du normalt er godkendt.

- I unix-lignende systemer vil dette ske, hvis aflyttet software har SETUID bit sæt, så programmet vil blive henrettet som en anden bruger (superbruger for eksempel).

- Kun ved at skrive eller finde en usikker program, som du kan udføre på deres maskine vil tillade dig at gøre dette.

- 9Opret en bagdør. Når du har fået fuld kontrol over en maskine, er det en god ide at sikre, at du kan komme tilbage igen. Dette kan gøres ved at backdooring en vigtig system, service, såsom SSH server. Dog kan din bagdør blive fjernet ved næste opgradering af systemet. En rigtig erfaren hacker ville bagdør compiler selv, så hver kompileret software vil være en mulig måde at komme tilbage.

- 10Dæk dine spor. Lad ikke administratoren ved, at systemet er kompromitteret. Du må ikke ændre hjemmesiden (hvis nogen), og ikke skaber flere filer, end du egentlig har brug for. Undlad at oprette yderligere brugere. Handle så hurtigt som muligt. Hvis du lappet en server som SSHD, sørg for at det har din hemmelige adgangskode hard-kodet. Hvis nogen forsøger at logge ind med denne adgangskode, skal den server lade dem i, men bør ikke indeholde nogen afgørende oplysninger.

Tips

- Husk, hvis dit mål ikke gør deres bedste for at holde dig ud, vil du ikke nogensinde blive god. Selvfølgelig får ikke kæphøj, tror ikke om dig selv som den bedste af de bedste. Gør dette dit mål: du skal blive bedre og bedre. Hver dag, du ikke lære noget nyt er en spildt dag. Du er alt der tæller. Bliv bedst, for enhver pris. Der er ingen halve måder, skal du give fuld af dig selv. Som Yoda ville sige, "gør eller ikke. Der er ingen prøve."

- Der er stor forskel mellem en hacker og en krakker. En cracker er motiveret af ondsindede (nemlig: penge) grunde mens hackere forsøger at hente oplysninger og få viden gennem udforskning - ("Omgåelse sikkerhed"), for enhver pris, og på nogen måde, som måske ikke altid er lovligt.

- Medmindre du er en ekspert eller en professionel hacker, ved hjælp af disse taktikker på en populær virksomheds eller offentlig computer beder om problemer. Husk på der er folk lidt mere vidende end dig, der beskytter disse systemer for et levende. Når fundet, de undertiden overvåge ubudne gæster til at lade dem inkriminere sig selv først, før sagsanlæg træffes. Det betyder, at du måske tror, du har fri adgang efter hacking ind i et system, når de i virkeligheden, du bliver overvåget, og kan stoppes på ethvert tidspunkt.

- Læse bøger diskuterer TCP / IP-netværk.

- Husk, hacking handler ikke om at bryde ind i computere, at få en godt betalt job, der sælger exploits på det sorte marked, og heller ikke hjælpe nogen kompromis sikre maskiner. Du er ikke her for at hjælpe admin gøre sit job. Du er her for at blive den bedste.

- Hackere er dem, der byggede på internettet, lavet Linux, og arbejde på open source software. Det er tilrådeligt at se på hacking, da det helt er overholdt, og kræver en masse faglig viden til at gøre noget alvorligt i reelle miljøer.

- Selvom det er godt, at der er mange juridiske, sikre uddannelse grunde til rådighed for nogen, den triste sandhed er, at du ikke bliver endda middelmådige, hvis du ikke udfører potentielt ulovlige handlinger. Du kan ikke blive nogen, hvis du ikke vil finde reelle problemer på virkelige systemer, med den reelle risiko for at blive fanget. Opbevar det i tankerne.

Advarsler

- Selvom du måske har hørt det modsatte, ikke hjælpe nogen lappe deres programmer eller systemer. Dette anses for yderst halt og fører til at blive udelukket fra de fleste hacking samfund. Og hvis du ville frigive en privat exploit fundet nogen, kan han blive din fjende - og han er formentlig bedre end du er.

- Må ikke slette hele logfiler i stedet bare fjerne kun de belastende poster fra filen. Det andet spørgsmål er, er der en backup logfil? Hvad hvis de bare kigge efter forskelle og finde de nøjagtige ting, du slettes? Altid tænke dine handlinger. Det bedste er at slette tilfældige linjer af log, herunder din.

- Hacking ind i en andens system, kan være ulovligt, så ikke gøre det, medmindre du er sikker på at du har tilladelse fra ejeren af systemet, du forsøger at hacke eller du er sikker på det er det værd, og du vil ikke blive fanget.

- Misbruger denne information kan være en lokal og / eller føderale kriminelle handling (forbrydelse). Denne artikel er bestemt til at være oplysende og bør kun bruges til etiske - og ikke ulovligt - formål.

- Vær meget forsigtig, hvis du tror du har fundet en meget let revne eller en rå fejl i sikkerhedsstyring. En sikkerhed professionelt beskytte dette system kan forsøge at narre dig eller oprette en.

- Hvis du ikke er fortrolig med dine evner, undgå at bryde ind i corporate, regering eller militære netværk. Selv hvis de har svage sikkerhed, kunne de have en masse penge til at spore og buste dig. Hvis du finder et hul i dette netværk, er det bedst at aflevere det til mere erfarne hacker, som du stoler på, kan sætte disse systemer til god brug.

- Aldrig gøre noget bare for sjov. Husk det er ikke et spil for at hacke sig ind et netværk, men en magt til at ændre verden. Spild ikke, at der på barnlige handlinger.

Ting du behøver

- A (hurtig drift) PC eller bærbar computer med en internetforbindelse.

- En Proxy (valgfri)

- En IP-scanner

- Petaflops Hjælp